He vuelto de vacaciones un poco vaga pero, como lo prometido es deuda, aquí sigo con mi serie de posts sobre John The Ripper. ¡Empecemos a jugar ya!

Primeramente, tenemos que observar si en el archivo /etc/passwd, en la posición de la contraseña, aparece alguna de las formas siguientes:

- El hash de la clave: la distribución no cuenta con shadowing, por lo tanto se puede atacar el fichero tal cual está.

- x ó *: serán necesarios los archivos passwd y shadow. John cuenta con una herramienta para combinarlos y obtener un tercer archivo que pueda ser usado:

unshadow passwd shadow > nuevo-passwd

Donde nuevo-passwd será el archivo al que se redireccione el resultado de la unión.

Un ejemplo del proceso que realiza esta herramienta es el siguiente:

passwd: root:x:0:0:root:/root:/bin/bash

shadow: root:fqjGKoSmasmFk:12712:0:99999:7:::

nuevo-passwd: root:fqjGKoSmasmFk:0:0:root:/root:/bin/bash

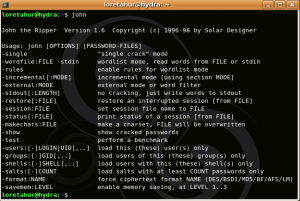

Una vez que ya se cuenta con el archivo definitivo sobre el que aplicar John, es necesario definir el modo de ejecución de éste para obtener las claves. Antes de pasar a comentar esto, comprobaremos las opciones con las que cuenta. Para verlas, sólo es necesario lanzar la aplicación sin pasarle ningún parámetro:

Modos de ejecución:

1. Single Crack

john −single FICHERO_PASSWORD

john –si FICHERO_PASSWORD

Este es el modo con el que se debería comenzar a trabajar. Con él se intentará usar la información del login/GECOS como passwords, ya que en muchas ocasiones los usuarios utilizan como contraseña el mismo login, o el nombre, o el apellido, etc,… por ejemplo:

rhantos:RKxhLEYIi7b9o:150:2000:Roberto Hantos:/home/rhantos:/bin/csh

Donde el password es roberto. En modo single esta contraseña sale en mucho menos de un segundo mientras que en modo incremental llevaría mucho tiempo:

Como en modo single crack la información que se usa es sólo la de la cuenta en que se ha tomado (y sólo con passwords con los mismos ‘salts’, lo que no consume tiempo extra), es mucho más rápido que el modo con diccionarios, y permite el uso de muchas reglas (éstas están siempre activadas en este modo) en un tiempo razonable.

2. Diccionarios o listas de palabras

john −wordfile:DICCIONARIO FICHERO_PASSWORD

john −w:DICCIONARIO FICHERO_PASSWORD

Este es el modo más simple soportado por John. Todo lo que se necesita hacer es especificar un wordlist (un archivo con una palabra por línea). Para descargaros diccionarios, podéis hacerlo desde esta página (tenéis hasta diccionarios de Tolkien ;-)). El wordlist no debe contener vacíos.

John no ordena las palabras, ya que necesitaría cargar toda la lista en la memoria. Lee directamente del disco mientras está en funcionamiento. Además, no ordenar las palabras, permite poner las más frecuentes al principio de la lista para que sean probadas antes (words first). Sin embargo, si no se tiene ninguna preferencia en el orden, es mejor ordenarlas alfabéticamente. John funciona un poco más rápido si cada palabra difiere solo en algunos caracteres, esto es especialmente aplicable si sólo se ataca a unos pocos passwords de una vez.

Adicionalmente, no se debería tener palabras de más de 8 caracteres (o cualquiera que sea el limite del actual formato de cifrado), ya que los passwords serán considerados iguales si las 8 primeras letras lo son. John puede manejar estas situaciones (y solo probará el password una vez) cuando dichas palabras estén una a continuación de la otra (esto es, cuando la lista esté ordenada). Es preferible no truncar la lista en 8 caracteres, ya que el resto pueden ser necesitados si se activan las reglas.

Aún faltan más modos por explicar, pero lo dejaremos para otro post.

En anteriores capítulos de la saga:

¿Cómo de seguras son tus claves?

¿Cómo de seguras son tus claves? (segundo asalto)

Instalando John The Ripper

Enhorabuena por el artículo, está muy bien explicado, seguro que a más de uno/a le viene bien.

Un saludo!

a mi me parece muy buena esta informacion, pero no tengo el jhon en mi pc, tengo el crac pero estoy en las mismas por que no se usarlo, queria probar algunas contraseñas de mis pcs pero no anda esto no se mandar la orden si alguien puede ayudarme le agradesco, y bueno el jhon puede q lo instale pero esto de los passwd no es prioridad por ahora solo era curiosidad de saber como funcionaba…. gracias por los articulos. vendria muy bien un manual de «crack» el de debian

Shhh, rifadoo!!!!! Me podrias orientar? He entrado a muchas paginas como la de los diccionarios, y nunca encuentro como entrar. Xk siempre aparece como pura publicidad. Y nunca llego a nada.

Gracias.